深入解析Tokenim恶意软件的危害及防护措施

2025-04-16 02:45:58

随着互联网的快速发展,恶意软件的种类和数量也在不断增加。其中,Tokenim恶意软件因其独特的攻击手法和潜在的危害而引起了广泛关注。本文将深入探讨Tokenim恶意软件的工作原理、危害及防护措施,帮助用户更好地理解和应对这一网络威胁。

什么是Tokenim恶意软件?

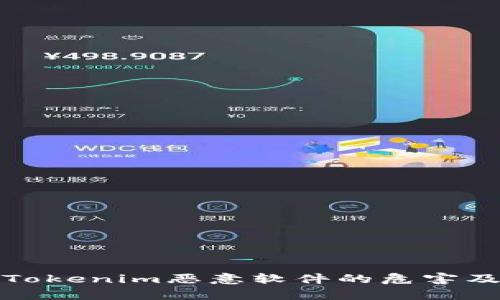

Tokenim恶意软件是一种新型的网络攻击工具,它主要通过窃取用户的身份验证令牌(tokens)来获得未授权的访问权限。这种恶意软件采用了一系列复杂的技术手段,使得它在目标系统中隐匿性极强,难以被传统的安全软件检测到。

Tokenim的工作机制通常包括以下几个步骤:首先,攻击者通过钓鱼邮件、恶意网站或社交工程等方式诱导用户下载和安装恶意软件。然后,一旦Tokenim成功在用户设备上运行,它就会开始监控用户的操作,收集用户的身份验证信息。攻击者可以利用这些信息在不被发现的情况下,访问受害者的帐户和敏感数据。

Tokenim恶意软件的危害

Tokenim恶意软件的危害不容小觑。首先,它能够潜在性地访问用户的银行账户、社交媒体、电子邮件等各种个人信息,导致信息泄露和财务损失。其次,Tokenim还可能被攻击者用于更大规模的网络攻击,例如数据盗窃、勒索和网络间谍活动。

此外,Tokenim恶意软件带来的另一个问题是企业安全。很多企业在日常运营中都会使用大量的身份验证令牌来管理员工和客户的访问权限。如果这些令牌被盗取,攻击者将能够轻易地获取企业内部敏感信息,导致重大财务损失与信誉受损。

如何防御Tokenim恶意软件?

为了有效防御Tokenim恶意软件,用户和企业可以采取以下措施:

- 保持软件更新:确保操作系统及应用软件的及时更新,以修复潜在的安全漏洞。

- 使用强密码:创建强而独特的密码,并定期更换,避免被攻击者轻易破解。

- 启用双因素认证:使用双因素认证增加多一层保护,即使密码泄露也能降低被攻击的风险。

- 定期备份数据:定期将重要数据进行备份,确保在受到攻击或数据丢失时能够迅速恢复。

- 增强安全意识:员工应定期接受网络安全培训,提高对钓鱼和其他社交工程攻击的警惕性。

Tokenim恶意软件常见问题解答

1. Tokenim恶意软件是如何传播的?

Tokenim恶意软件常通过多种方式传播。首先,钓鱼邮件是最常见的传播途径之一。攻击者会伪装成可信的发件人,发送带有恶意链接或附件的邮件,诱导用户点击或下载。

其次,恶意软件可以通过不安全的网站或下载资源传播。一些看似正常的网站可能会隐藏恶意代码,一旦用户访问,就可能感染恶意软件。此外,利用社交媒体进行社交工程攻击也是一种常见策略。攻击者可能会在社交平台上借用虚假的身份与用户互联,最终引导用户下载恶意软件。

最后,Tokenim也可能通过网络间谍活动传播,这种情况多发生在特定的目标用户上。攻击者分析目标用户的习惯,通过高精度的社交工程手段来获取用户的敏感信息。

2. Tokenim恶意软件对企业的影响是什么?

对于企业而言,Tokenim恶意软件的影响是全方位的。首先,数据泄露是最直接的影响。如果企业内部的身份验证令牌被盗取,攻击者将能够在未被授权情况下访问企业的敏感数据,例如客户信息、财务记录等,这将严重影响企业的声誉和运营。

其次,企业还可能面临法律的责任。如果因为Tokenim的攻击导致客户数据被泄露,企业可能会违反数据保护法规,面临罚款和诉讼。此外,企业修复安全漏洞和数据泄露事件所需的时间和资源也会造成巨大的财务损失。

最后,Tokenim恶意软件也可能影响员工的工作效率。企业中的安全事件可能导致员工的工作中断,增加了额外的管理负担,进而影响整体运营效率。

3. 如何检测Tokenim恶意软件的存在?

检测Tokenim恶意软件的存在相对困难,因为它往往具有隐匿性。然而,用户可以通过多种方式来检测和预防。

首先,用户可以使用更新的防病毒软件和反恶意软件工具进行全盘扫描。这些工具可以搜索并识别系统中的可疑活动,同时提供详细的报告。

其次,用户应关注系统的异常行为。例如,网络速度异常慢、应用程序崩溃或其他奇怪的错误提示都可能是Tokenim恶意软件存在的迹象。此外,查看是否出现了陌生的登录活动或其他异常行为也是检测的一部分。

最后,定期监控账号的安全设置和验证令牌的使用情况,以便及时发现潜在的威胁。

4. 企业如何构建针对Tokenim恶意软件的防护策略?

企业在构建针对Tokenim恶意软件的防护策略时,首先需要对现有的安全措施进行全面评估。系统和网络的安全漏洞应被及时修补,并确保所有的软件和硬件都得到及时的更新。

其次,企业应实施多层次的安全防护措施,包括但不限于防火墙、入侵检测系统和端点安全软件。通过多层防护,可以有效降低Tokenim恶意软件成功入侵的可能性。

此外,企业还应强化员工的安全意识,通过定期的培训提升员工对恶意软件和网络安全风险的认知,确保在面对潜在威胁时能够做出正确反应。

最后,企业应制定应急响应计划,以便在发生网络攻击时能够快速反应,降低损失。这包括及时的事件报告、数据恢复和法律合规措施等。

综上所述,Tokenim恶意软件是一种对个人和企业都造成严重威胁的网络攻击工具。鉴于其复杂的攻击方式和潜在的危害,用户和企业都必须提高警惕,采取有效措施进行防护,确保网络环境的安全。